Grupa informatyków opracowała system, który powoduje iż hakerom jest dużo trudnej pozyskiwać hasła zapewniające zasobom IT bezpieczeństwo. Rozwiązania ErsatzPasswords działa w sprytny, jeśli nie powiedzieć przewrotny sposób, dostarczając hakerowi próbującemu włamać się do komputera tzw. fałszywki, czyli wyglądające na dobre, ale fałszywe hasła.

Twórcami rozwiązania są informatycy z Purdue University (Mohammed H. Almeshekah, Christopher N. Gutierrez, Mikhail J. Atallah i Eugene H. Spafford), którzy opisali zastosowany przez nich mechanizm w tym dokumencie. Został on opracowany z myślą o hakerach, którzy odgadują hasła stosując różne metody łamania ich kryptograficznych skrótów (hash).

Użytkownicy dbający o bezpieczeństwo swoich zasobów IT rzadko przechowują hasła w jawnej postaci. Szyfrują je przy użyciu specjalnego algorytmu i tworzą tzw. hash, czyli kryptograficzny skrót hasła. Jednak hash można złamać i odgadnąć hasło, atakując go za pomocą narzędzi typu „brute force”, takich jak np. John the Ripper. Wykorzystują one obszerne listy zawierające wpisy mogące być hasłami. Tworzą wtedy kryptograficzne skróty tych haseł i porównują je z hashem hasła które chcą odgadnąć. Próbują je wszystkie po kolei mając nadzieję, że uda im się trafić na ten właściwy. Rozwiązanie ErsatzPasswords powoduje, że tego typu ataki na kryptograficzne skróty haseł są skazane na niepowodzenie.

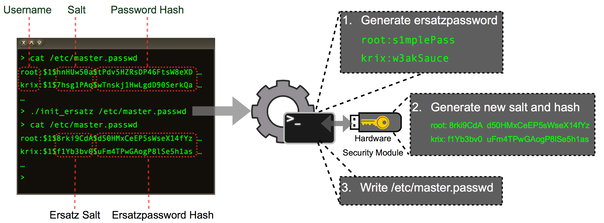

Po utworzeniu przez użytkownika na komputerze Linux nowego hasła, system dodaje najpierw do niego przypadkową wartość noszącą nazwę „salt” i dopiero wtedy przystępuje do szyfrowania takiego wyrażenia. I tu do akcji wkracza oprogramowanie ErsatzPasswords, które modyfikuje hasło – wykorzystując do tego celu kryptograficzne rozwiązanie sprzętowe - w taki sposób, iż odgadnięcie hasła bez dostępu do tego rozwiązania staje się niemożliwe.

System logowania wykorzystujący rozwiązanie ErsatzPasswords dostarcza hakerowi wyglądające z pozoru na prawdziwe, ale tak naprawdę fałszywe hasła. Haker musi wtedy każde z nich wypróbować, co w praktyce nie jest możliwe. Witryna akceptuje bowiem ograniczoną liczbę nieudanych podejść i po kilkukrotnym podaniu niewłaściwego hasła blokuje całkowicie dostęp i powiadamia o tym fakcie administratora systemu.